Apache Tomcat’te kritik bir güvenlik açığı tespit edildi. CVE-2025-24813 olarak izlenen bu güvenlik zafiyeti, uzaktan kod yürütme (RCE) imkanı tanıyarak saldırganların sunucuların kontrolünü ele geçirmesine yol açıyor. Açığın, PUT API isteği üzerinden çalıştığı ve iki aşamalı bir saldırı tekniğiyle gerçekleştirildiği belirtiliyor.

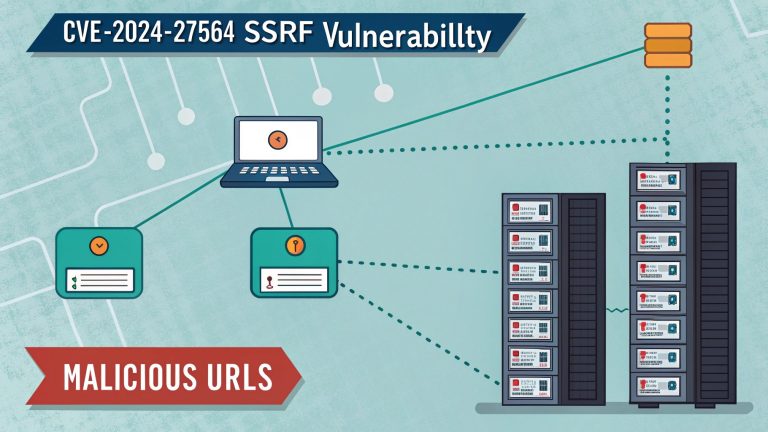

Saldırı Nasıl Gerçekleşiyor?

Saldırganlar, önce PUT isteği ile seri hale getirilmiş (serialized) Java oturum dosyalarını sunucuya yüklüyor. Ardından, kötü niyetli bir oturum kimliği (session ID) içeren bir GET isteği ile yüklenen dosyanın deserilize edilmesini sağlıyor. Böylece saldırganlar, hedef sistem üzerinde uzaktan kod çalıştırabiliyor.

Bu güvenlik açığı, ilk olarak Çinli bir forum kullanıcısı iSee857 tarafından paylaşıldı ancak bu zafiyete dayalı ilk gerçek saldırı, 12 Mart’ta Polonya’da Wallarm araştırmacıları tarafından tespit edildi daha sonra açığı sömüren ilk exploit GitHub’da yayımlandı.

Geleneksel Güvenlik Duvarlarını Atlatıyor

Apache’nin CVSS puanı sağlamadığı ancak Red Hat ekibinin açığa 8.6/10 puan verdiği belirtiliyor. Wallarm araştırmacılarına göre bu saldırı orta seviye bir tehdit olarak derecelendirilse de, özellikle Web Uygulama Güvenlik Duvarları (WAF) tarafından fark edilmeden gerçekleştirilebilmesi nedeniyle son derece tehlikeli.

Saldırının fark edilmesini zorlaştıran başlıca faktörler:

- PUT isteğinin normal görünmesi,

- Payload’ın Base64 ile kodlanmış olması,

- İki aşamalı bir saldırı olması (zararlı kodun en son adımda çalıştırılması).

Wallarm araştırmacıları, bu saldırının çok basit bir şekilde gerçekleştirilebildiğini ve herhangi bir kimlik doğrulama gerektirmediğini vurguluyor. Tek gereksinim, Tomcat’in dosya tabanlı oturum depolaması (file-based session storage) kullanıyor olması ki bu, birçok sistemde yaygın bir konfigürasyon.

Nasıl Korunabiliriz?

Uzmanlar, bu tür saldırılardan korunmak için geleneksel WAF’ların ötesinde bir güvenlik anlayışı benimsenmesi gerektiğini belirtiyor. Alınabilecek önlemler şunlar:

✔ Gerçek zamanlı API güvenliği uygulanmalı,

✔ İstekler sadece desen eşleştirme (pattern-matching) ile değil, derinlemesine analiz edilerek incelenmeli,

✔ Base64 gibi kodlanmış payload’lar açılıp incelenmeli,

✔ Çok aşamalı saldırılar engellenmeli,

✔ Obfuscation (gizleme) tekniklerine karşı güvenlik önlemleri artırılmalı.

Wallarm araştırmacıları, “CVE-2025-24813 sadece bir başlangıç” diyerek uyarıda bulunuyor:

“Saldırganlar sürekli gelişiyor ve güvenlik önlemleri onlardan daha hızlı gelişmek zorunda.”

Şirketler ve sistem yöneticileri, Tomcat sunucularını derhal kontrol etmeli ve güvenlik önlemlerini sıkılaştırmalıdır.

Diğer yazılarımıza buradan ulaşabilirsiniz.

Leave a Comment