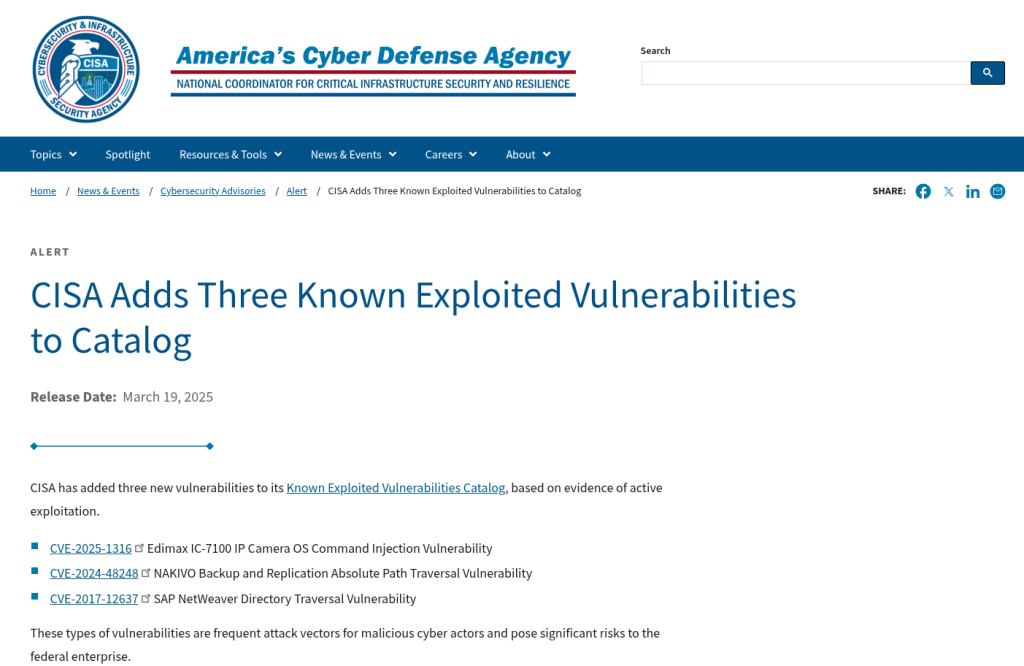

ABD Siber Güvenlik ve Altyapı Güvenliği Ajansı (CISA), NAKIVO Backup & Replication yazılımında tespit edilen ve halihazırda saldırganlar tarafından aktif olarak istismar edilen ciddi bir güvenlik açığını Bilinen İstismar Edilen Güvenlik Açıkları (KEV) kataloğuna ekledi.

Bu güvenlik açığı, CVE-2024-48248 olarak tanımlanıyor ve CVSS puanı 8.6 olarak derecelendirilmiş. Açık, bir saldırganın kimlik doğrulaması olmadan hedef sistemde dosya okumasına olanak tanıyan bir mutlak yol geçiş (absolute path traversal) zafiyetidir. Saldırgan, “/c/router” uç noktası üzerinden, sistemdeki hassas dosyalar da dahil olmak üzere, rastgele dosyalara erişebilir. Örneğin, “/etc/shadow” gibi kritik dosyalar saldırıya açık hale gelebilir.

CISA tarafından yapılan açıklamada, NAKIVO Backup & Replication yazılımındaki bu güvenlik açığının saldırganların keyfi dosya okumasına izin verdiği belirtilmiştir. Bu açığın başarılı bir şekilde kullanılması, saldırganların konfigürasyon dosyaları, yedekleme verileri ve kimlik bilgileri gibi kritik bilgilere erişmesine olanak tanır. Bu da, sistemde daha derin saldırılara zemin hazırlayabilir.

Her ne kadar bu güvenlik açığının nasıl istismar edildiğine dair net detaylar bulunmasa da, geçen ayın sonunda watchTowr Labs tarafından bir PoC (kanıt konsepti) istismar kodu yayınlanmıştı. NAKIVO, bu sorunu Kasım 2024’te yayımlanan v11.0.0.88174 sürümüyle düzeltti.

Ayrıca, bu güvenlik açığının saldırganlar tarafından sistemde saklanan tüm kimlik bilgilerini “product01.h2.db” adlı veritabanı üzerinden ele geçirmek için kullanılabileceği de belirtilmiştir.

KEV Kataloğuna Eklenen Diğer Güvenlik Açıkları

CISA, KEV kataloğuna iki farklı güvenlik açığını daha ekledi:

CVE-2025-1316 (CVSS puanı: 9.3): Edimax IC-7100 IP kameralarında yer alan ve girdilerin düzgün bir şekilde filtrelenmemesinden kaynaklanan bir OS komut enjeksiyonu açığı. Saldırganlar, özel hazırlanmış istekler ile uzaktan kod çalıştırabiliyor. Cihazın ömrü dolduğu için bu açık için bir yama bulunmuyor.

CVE-2017-12637 (CVSS puanı: 7.5): SAP NetWeaver Application Server (AS) Java üzerindeki scheduler/ui/js/ffffffffbca41eb4/UIUtilJavaScriptJS bileşeninde bulunan bir dizin geçiş açığı. Saldırganlar, URL’de “.. (nokta nokta)” dizisi kullanarak sistemde keyfi dosyaları okuyabiliyor.

Geçtiğimiz hafta Akamai, CVE-2025-1316 güvenlik açığının saldırganlar tarafından varsayılan kimlik bilgilerine sahip IP kameralarını ele geçirmek için kullanıldığını ortaya çıkardı. Mayıs 2024’ten bu yana, bu açık üzerinden en az iki farklı Mirai botnet varyantının yayıldığı tespit edildi.

Bu açıkların aktif olarak istismar edilmesi sebebiyle, Federal Civil Executive Branch (FCEB) kurumlarına 9 Nisan 2025 tarihine kadar gerekli güvenlik yamalarını uygulamaları ve ağlarını korumaları gerektiği bildirildi.

Kaynak

https://github.com/watchtowrlabs/nakivo-arbitrary-file-read-poc-CVE-2024-48248

https://helpcenter.nakivo.com/Release-Notes/Content/v11-Release-Notes/v11.0-Release-Notes.htm

Leave a Comment